Monitorización de amenazas informáticas

HYPATIA

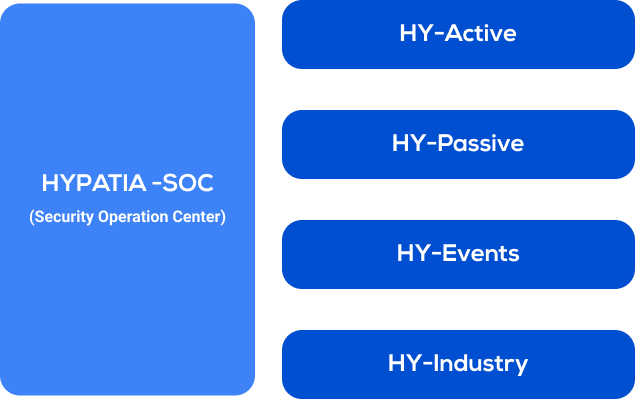

Servicio de monitorización de vulnerabilidades y amenazas informáticas:

- Gestion de incidentes de seguridad

- Escaneo de redes IT/IoT/OT

- Búsqueda de amenazas

- Prevención de ataques de red

- Análisis del trafico interno Descargar Folleto PDF

Triángulo de la ciberseguridad

Servicios de monitorización

Detección activa de brechas, sistemas vulnerables, indicadores de compromiso y malware, cumplimiento legas/normativo, etc.

Visibilidad continua, en tiempo real, de brechas, sistemas vulnerables, ataques y comunicaciones C&C/botnet, actividad usuarios, detección anomalías, movimientos laterales, etc.

Correlación y análisis de datos de registro de eventos del tráfico de red, detección de intrusiones, eventos de aplicaciones y sistemas, y actividad del usuario dentro de la red.

Protección de redes industriales -IoT, OT, PLC, RTU, etc.- contra las amenazas cibernéticas, errores o sabotajes humanos para asegurar la operativa continuada y seguridad de la producción.

Beneficios

Ciclo de la amenaza

Monitorización de salud física de las infraestructuras TIC

Anticipese a una caida de los sistemas que pueda parar su actividad

El servicio de monitorización de infraestructuras elegido es CENTINEL. Este servicio consiste, a través del centro de operaciones de red de ABF, en la vigilancia de funcionamiento de los sistemas críticos de la empresa, controlando, además de la salud física de los elementos que la componen, la monitorización de sucesos como pueden ser el acceso a los sistemas, el tráfico de la red y todas aquellas situaciones que puedan alertarnos sobre comportamientos anómalos como puede ser un acceso a un servicio fuera del horario habitual o un tráfico excesivo que pueda ser causado por una exfiltración no autorizada, etc

Revisiones de:

- Firmware del sistema

- Firmware del Acceso remoto integrado

- Controladores de las tarjetas de red Broadcom e Intel

- Firmware y controlador de la controladora RAID

- Controladores de la controladora IDE

- Firmware del controlador de administración de la placa base

- Firmware de plano posterior SCSI

- Firmware del BP SAS.

- Registros de eventos del procesador de almacenamiento

- Información del host relativa a la cabina de almacenamiento

- Revisión del controlador HBA

- Revisión versiones del software de recuperación.

Monitorizaciones de:

- Componentes sobrecargados, como por ejemplo CPU o memoria

- Temperatura ambiente y de las CPU

- Voltaje de la placa base

- Estado de las fuentes de alimentación

- Estado físico de los discos duros (S.M.A.R.T.: tecnología de predicción de fallos, etc.)

- Estado lógico de los discos duros (Aviso de espacio consumido según particiones, etc.)

- Carga y consumo de CPU y Memoria (RAM, paginación, etc.)

- Supervisión de tráfico de red entrante/saliente del equipo. Capacidad de detectar anomalías

- Supervisión y reinicio automático de servicios/aplicaciones Windows caídos.

Además, se pueden monitorizar los siguientes valores avanzados y detectar problemas de seguridad en su red:

- Detección de cargas máximas en uso de CPU y tráfico que puedan indicar un potencial ataque en curso o un fallo inminente.

- Análisis rutinario de los sensores de tráfico detectando comportamientos inusuales alertando de que algo sucede. Comparación entre los datos de seguimiento actual e histórico sobre una base de 24 horas con métodos heurísticos internos.

- Consumos de memoria, de archivos de paginación o número de hilos (subprocesos).

Esto permite llevar un control mucho mayor de un servicio/aplicación independientemente de lo que ocurra en el entorno del sistema operativo y otros servicios y aplicaciones, permitiendo identificar problemas específicos de una forma más rápida y concreta.

Recuperación ante desastres (DRaaS)

Protección de los datos con recuperación ante desastres.

Servicio de Backup (Copia de seguridad) con capacidad DR (Recuperación de desastres) de infraestructuras de hardware y software. Tecnología basada en Veeam

Nivel de seguridad

- Plataforma certificada en los estándares internacionales ISO 27001 y ENS (Esquema Nacional de Seguridad).

- Datacenter propio con nivel Tier3 alojado en España.

- Cumplimiento de RGPD.

Copias de seguridad en la nube (BaaS)

Copias de seguridad

Copias de seguridad de máquinas virtuales, equipos físicos y datos off site de forma íntegra, rápida y segura con la tecnología de Veeam Cloud Connect Backup

- Cifrado end-to-end

- Monitoreo diario de todas las copias de seguridad

- Capacidad ilimitada para la retención de datos a largo plazo.

Nivel de seguridad

- Detecta tus puntos débiles y elimínalos.

- Descubre las vulnerabilidades y brechas de seguridad y corrígelas.

- Reduce la exposición a las amenazas informáticas manteniendo tus sistemas actualizados.